Рассмотрены методы аутентификации пользователей в автоматизированных системах. Проведён анализ способов их классификации на основе которого построены 2 общие классификационные схемы. Выделены достоинства и недостатки различных способов аутентификации пользователей. Выявлено, что биометрические системы автоматического распознавания личности обладают большей эффективностью, чем другие средства. Приведено обоснование этому факту.

Аутентификация – это процедура, при которой пользователь предъявляет доказательство того, что он есть тот, за кого себя выдаёт [1].

То есть пользователь, проходя процедуру аутентификации, доказывает, что именно ему принадлежит идентификатор, который он предъявил.

Возможно аутентифицировать не только пользователей, но и ресурсы, серверы и аппаратуру [2].

По направленности различают одностороннюю (например, когда аутентифицируется только пользователь) и двустороннюю аутентификацию (например, взаимную аутентификацию сервера и клиента) [3].

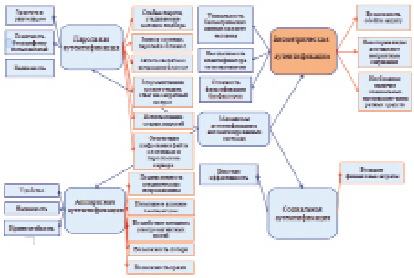

Существующие механизмы аутентификации пользователей в автоматизированных системах принято разделять на категории, представленные в разработанной автором статьи схеме на рис. 1.

В процессе осуществления парольной аутентификации для входа в систему пользователь вводит пароль или ответ на какой-либо секретный вопрос.

Аппаратная аутентификация основывается на применении специальных аппаратно-программных систем аутентификации или устройств ввода идентификационных признаков. Выделяют два типа аппаратных идентификаторов:

– контактные, к которым относят iButton, контактные смарт-карты, USB-ключи;

– бесконтактные, представленные RFID-идентификаторами (радиочастотными идентификаторами) и бесконтактными смарт-картами.

При биометрической аутентификации идентификатором выступает физиологический параметр или некая характеристика человека, т.е. биометрические данные пользователя.

Социальную аутентификацию также называют доверенной аутентификацией, в ней личность пользователя должен подтвердить другой легальный пользователь, например личность сотрудника может подтвердить начальник отдела. Данный механизм чаще всего применяется в совокупности с другим механизмом аутентификации, когда идентификатор был утерян пользователем.

Достоинства и недостатки каждого метода биометрической аутентификации представлены на рис. 1.

Методы аутентификации пользователей также классифицируют по используемой технологии (рис. 2) [4].

Сетевая аутентификация реализует доступ устройства, принадлежащего пользователю / группе пользователей, в сети. Например, пользователь, подключаясь к Wi-Fi через роутер посредством поставщика Интернет-услуг, проходит сетевую аутентификацию [5].

Рис. 1. Классификация механизмов аутентификации

Рис. 2. Классификация технологий аутентификации пользователей

Технологии аутентификации пользователей на основе симметричных секретных ключей применяют технологию симметричного шифрования. При этом проверяющий и аутентифицированный имеют один и тот же секретный ключ. В закрытых информационных системах эти технологии позволяют провести взаимную аутентификацию пользователей между собой. В больших распределённых системах используются протоколы аутентификации, подразумевающие участие третьего лица – доверенного сервера [6].

Технологии аутентификации на основе инфраструктуры открытых ключей применяют открытый (находящийся в широком доступе) и закрытый (известный лишь обладателю) ключ. Известный метод аутентификации на основе инфраструктуры открытых ключей представляет собой электронная цифровая подпись (ЭЦП) [7].

На сервере терминальных служб пользователь проходит дополнительную аутентификацию, чтобы получить доступ к своему удалённому рабочему столу [8, 9].

В виду того, что механизм биометрической аутентификации может быть представлен различными биометрическими параметрами, которые индивидуальны у каждого пользователя и не могут быть утеряны, биометрическая аутентификация является одним из перспективных инструментов обеспечения безопасности от несанкционированного доступа в информационную систему.